VLANs dienen der logischen Segmentierung auf Layer 2 Ebene. Jedes VLAN bildet eine eigene Broadcast Domäne. Die Kommunikation zwischen VLANs ist nur mit einem Router möglich. Hosts eines VLANs wissen nichts von ihrem Glück einem VLAN zugewiesen zu sein.

Ein Trunk Port ist i.R. ein Port um die Kommunikation zwischen Switches, und um den Transport mehrerer VLANs über einen Link zu gewährleisten. VLAN 1 ist auf den meisten Switches das Default VLAN. Soviel zum Thema VLANs. Aber was ist VLAN Hopping, oder was ist ein VLAN Double Tagging Angriff?

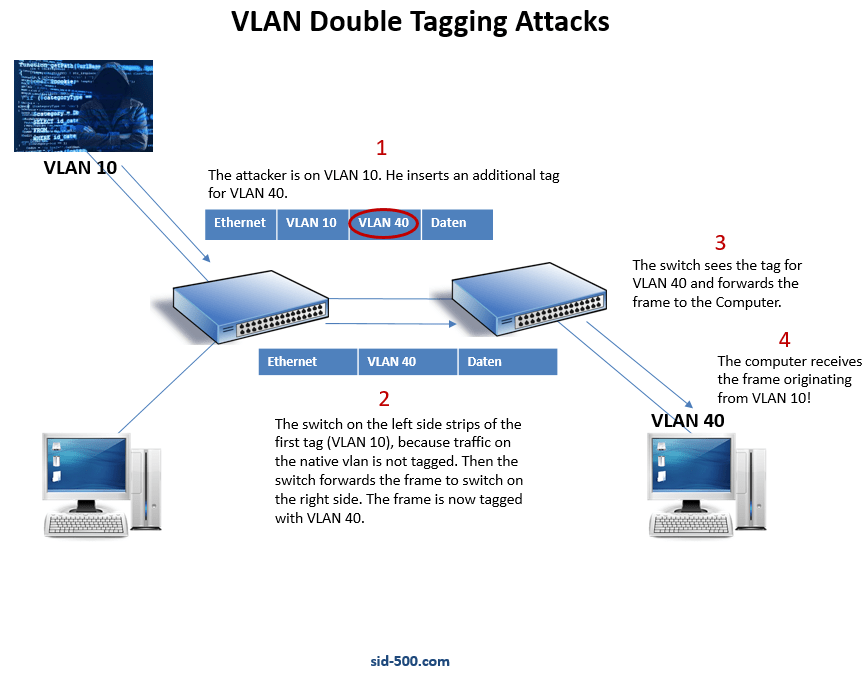

Szenario

Der PC im rechten unteren Eck ist in VLAN 40. Die Kommunikation zwischen den beiden PCs in VLAN 10 und VLAN 40 ist nicht möglich, auch nicht gewollt.

1. Der Angreifer benutzt ein Programm, um das Paket, welches er – unerlaubterweise – an PC in VLAN 40 senden möchte, verändert. Im Frame scheinen nun zwei VLAN IDs auf. VLAN 10 und VLAN 40.

2. Der Switch empfängt den Frame und erkennt, dass dieses Paket von einem Device aus VLAN 10 kommt. Alle Pakete von VLAN 10 (Native VLAN) werden nicht getagged, denn es handelt sich um das Native VLAN bzw. Default VLAN. Richtigerweise entfernt der Switch die Kennung VLAN 10. So bleibt nur mehr ein Eintrag über, nämlich VLAN 40. Der Switch leitet den Frame an den nächsten Switch weiter.

3. Der nächste Switch erhält den Frame mit der VLAN ID 40 und leitet diesen richtigerweise an den PC in VLAN 40 weiter.

4. Der PC erhält den Frame. Dieser dürfte den Frame nicht empfangen, denn der Angreifer befindet sich nicht im gleichen VLAN Segment wie der PC.

Wie kann das verhindert werden?

Dem Native VLAN sollte kein Access Port zugewiesen werden.

Wenn der Angreifer sich nicht im Native VLAN 10 befindet, sondern in VLAN 20, so entfernt der Switch den ersten VLAN Eintrag nicht. Somit bleibt VLAN 20 als Eintrag im Frame bestehen und der Angreifer kann nur mit Devices in VLAN 20 kommunizieren.

Link: http://www.ciscopress.com/articles/article.asp?p=2181837&seqNum=10

Categories: Cisco, Cyber Security

sehr schöne Darstellung, aber m.E. mit einem Fehler:

Wenn der Angreifer sich “in” VLAN10 befindet, dann ist er an einen Access-Port angeschlossen, wo üblicherweise mit ungetaggten Frames gearbeitet wird. Das VLAN10-Tagging ist also sinnlos. Sinn macht die Sache erst dann, wenn der Angreifer an einem Trunkport angeschlossen ist bzw. seinen ursprünglichen Access-Port (z.B. durch Missbrauch von DTP) zum Trunk-Port umkonfiguriert hat, wo Frames mit Tagging transportiert werden. Nun schleust er einen Frame ein, der so aussieht als käme er ursprünglich aus VLAN10. Der linke Switch erhält somit über einen Trunkport den Frame mit dem Tagging des native VLAN 10. Dieses Tagging entfernt er auf dem weiterführenden Trunk zum rechten Switch.

LikeLike

Hallo! Danke für die Info. Gewisse Dinge sind für das natürlich Voraussetzung.

LikeLike