Bisher wurden in Teil 3 Active Directory Zertifikatsdienste (Teil 3): Eigene Zertifikatsvorlagen erstellen Zertifikatsvorlagen erstellt und Zertifikate manuell über MMC oder die Weboberfläche angefordert. In diesem Teil werden Zertifikate per GPO an Benutzer verteilt. Dieser Artikel ist Teil 4 der Serie Active Directory Zertifikatsdienste.

Active Directory Zertifikatsdienste (Teil 1): Installation einer Enterprise Root-CA

Active Directory Zertifikatsdienste (Teil 3): Eigene Zertifikatsvorlagen erstellen

Active Directory Zertifikatsdienste (Teil 4): Zertifikate mit Gruppenrichtlinien verteilen

Active Directory Zertifikatsdienste (Teil 5): Sperrlisten und Sperren eines Zertifikats

Active Directory Zertifikatsdienste (Teil 6): Enrollment Agents und Restricted Enrollment Agents

Active Directory Zertifikatsdienste (Teil 7): Schlüsselarchivierung und Key Recovery Agents

Active Directory Zertifikatsdienste (Teil 8): Sichern und Überwachen einer Enterprise Root-CA

Grundlagen

Einer der großen Vorteile einer Active Directory integrierten CA ist die Möglichkeit Zertifikate automatisch über Gruppenrichtlinien an Benutzer oder Computer zu verteilen. In dieser Übung wird Autoenrollment für die duplizierte Vorlage Basis-EFS konfiguriert. Die Vorlage dient der Verschlüsselung von Ordnerinhalten. Dazu gibt es bereits einen Artikel von mir: EFS: Dateien verschlüsseln unter Windows

Damit alles klappt muss die Vorlage das Recht “Automatisch registrieren” unterstützen. Wie am Beispiel der vorkonfigurierten Vorlage Basis-EFS unterstützt diese die Einstellung nicht.

Daher muss eine eigene Vorlage erstellt werden.

Zertifikatsvorlage duplizieren

Am CA-Server öffnet man certtmpl.msc und klickt die Vorlage Basis-EFS mit der rechten Maustaste an und wählt Vorlage duplizieren. Unter der Registrierkarte Allgemein wählt man einen geeigneten Namen und die Gültigkeitsdauer.

Mit OK bestätigen.

Um Autoenrollment zu konfigurieren müssen Benutzer das Recht Lesen, Registrieren und Automatisch zugewiesen bekommen. Die Einstellung ist unter dem Reiter Sicherheit zu finden.

Mit OK bestätigen.

Ausstellen der Vorlage

Die Vorlage muss ausgestellt werden. Dazu einfach am CA-Server certsrv.msc öffnen und die Vorlage ausstellen.

Danach die Vorlage auswählen und mit OK bestätigen.

Nochmal checken.

Da die Vorlage nun konfiguriert und ausgestellt wurde kann mit der Einrichtung einer Gruppenrichtlinie begonnen werden.

Erstellen einer Gruppenrichtlinie

Auf einem Domain-Controller gpmc.msc öffnen. Auf Gruppenrichtlinienobjekte klicken und Neu wählen. Ein passender Name muss vergeben werden.

OK klicken. Dann mit der rechen Maustaste das GPO anklicken und Bearbeiten wählen.

Die Einstellung ist unter Benutzerkonfiguration – Richtlinien – Windows-Einstellungen – Sicherheitseinstellungen – Richtlinien für öffentliche Schlüssel zu finden und nennt sich Zertifikatsdienstclient – Automatische Registrierung.

Die Richtlinie muss aktiviert werden.

Mit OK bestätigen. Den Gruppenrichtlinien-Editor schließen.

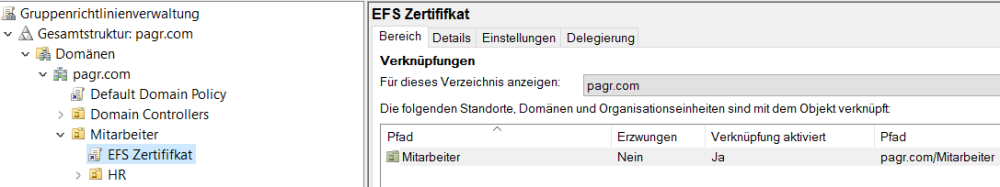

Nun muss das GPO noch mit der Domäne, der OU oder einem Standort verknüpft werden. Ich verknüpfe das GPO mit der OU Mitarbeiter und ziehe es über die OU und lasse die Maustaste los.

Die Konfiguration ist abgeschlossen. Weiter gehts mit dem Testen der Gruppenrichtlinie.

Testen der Automatischen Registrierung über GPO

Ich starte einen Windows 10 Client der Active Directory Domäne und melde mich mit einem Benutzer der OU Mitarbeiter an.

Das Zertifikat ist in certmgr.msc unter Eigene Zertifikate – Zertifikate zu finden.

Taucht das Zertifikat nicht auf dann empfehle ich ein Logoff / Logon des Benutzers oder das Ausführen von

gpupdate /force

Sollte das Zertifikat nach diesen Maßnahmen immer noch nicht installiert sein, sollte überprüft werden, ob das GPO auch richtig verknüpft wurde.

gpresult /r

Weiter gehts mit dem Thema Active Directory Zertifikatsdienste (Teil 5): Sperrlisten und Sperren eines Zertifikats

Categories: Cyber Security, Windows Server

Hallo Patrick, vielen Dank für diese ausführlichen Informationen. Die Verteilung funktioniert via AutoEnroll soweit gut. Ich habe aber das Problem, dass ich das Zertifikat für die digitale Signatur im Excel verwenden möchte. Excel erkennt nur die Zertifikate im Ordner “Eigene Zertifikate” für die digitale Signatur. Wenn sich nun ein User an einem zweiten Gerät anmeldet, wird das Zertifikat zwar mitgezogen, ist aber nur im Ordner “Active Directory-Benutzerobjekt > Zerifikate” vorhanden und nicht unter “Eigene Zertifikate > Zertifikate”. Gibt es da eine Einstellung wo ich steuern kann, dass das Zertifikat auch im “Eigene Zertifikate” Ordner abgelegt wird?

Danke im Voraus & beste Grüsse,

Claudio

LikeLike

Ich glaube das ist ist mit GPOs steuerbar. Ich würde dir empfehlen mal in den Microsoft Foren zu recherchieren. Lg P

LikeLike