Self Signed Zertifikate haben den Nachteil, dass der Browser – ohne manueller Interaktion – die Website als nicht vertrauenswürdig einstuft. Ein grässliches Bild. Es muss eine Zertifizierungsstelle her: für die WLAN Authentifizierung, für den Intranet Webserver und für andere Dienste. Und der Browser soll nicht mehr meckern. In diesem Artikel wird Step-by-Step die Installation einer Active Directory integrierten Zertifizierungsstelle durchgeführt.

Vorwort zur Serie

Diese Serie bezieht sich auf die Konfiguration einer One-Tier Root CA in einer Active Directory Domäne. Für Neulinge in Bezug auf Zertifikate empfehle ich als Einführung meinen Artikel Cyber Security – Pen Testing (Teil 4): Zertifikate und PKI. Dieser Artikel ist Teil 1 der Serie Active Directory Zertifikatsdienste.

Active Directory Zertifikatsdienste (Teil 1): Installation einer Enterprise Root-CA

Active Directory Zertifikatsdienste (Teil 3): Eigene Zertifikatsvorlagen erstellen

Active Directory Zertifikatsdienste (Teil 4): Zertifikate mit Gruppenrichtlinien verteilen

Active Directory Zertifikatsdienste (Teil 5): Sperrlisten und Sperren eines Zertifikats

Active Directory Zertifikatsdienste (Teil 6): Enrollment Agents und Restricted Enrollment Agents

Active Directory Zertifikatsdienste (Teil 7): Schlüsselarchivierung und Key Recovery Agents

Active Directory Zertifikatsdienste (Teil 8): Sichern und Überwachen einer Enterprise Root-CA

Installation der Serverrolle

Ich verwende für die Installation der CA (Certification Authority) einen Windows Server 2016, welcher auch als Domain-Controller fungiert. In einer Produktionsumgebung empfehle ich die Installation auf einem Member-Server durchzuführen. Alle Punkte können auch auf einem Windows Server 2012 ausgeführt werden.

Im Server-Manager “Rollen und Features hinzufügen” auswählen.

Weiter klicken.

Rollenbasierte oder featurebasierte Installation auswählen.

Bei Zielserver die Standardeinstellung belassen.

Bei Serverrolle muss Active Directory-Zertifikatsdienste gewählt werden.

Die Remoteserver-Verwaltungstools sollten mitinstalliert werden.

Es sind keine weiteren Features nötig. Weiter klicken.

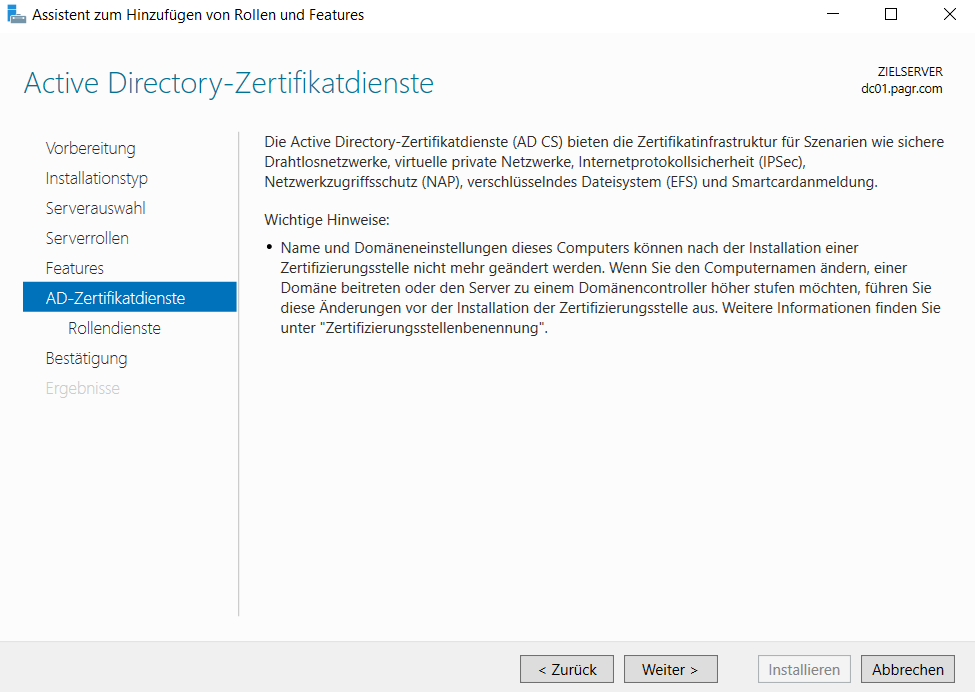

Ein wichtiger Hinweis: Der Name des Computers kann nach der Installation nicht mehr geändert werden.

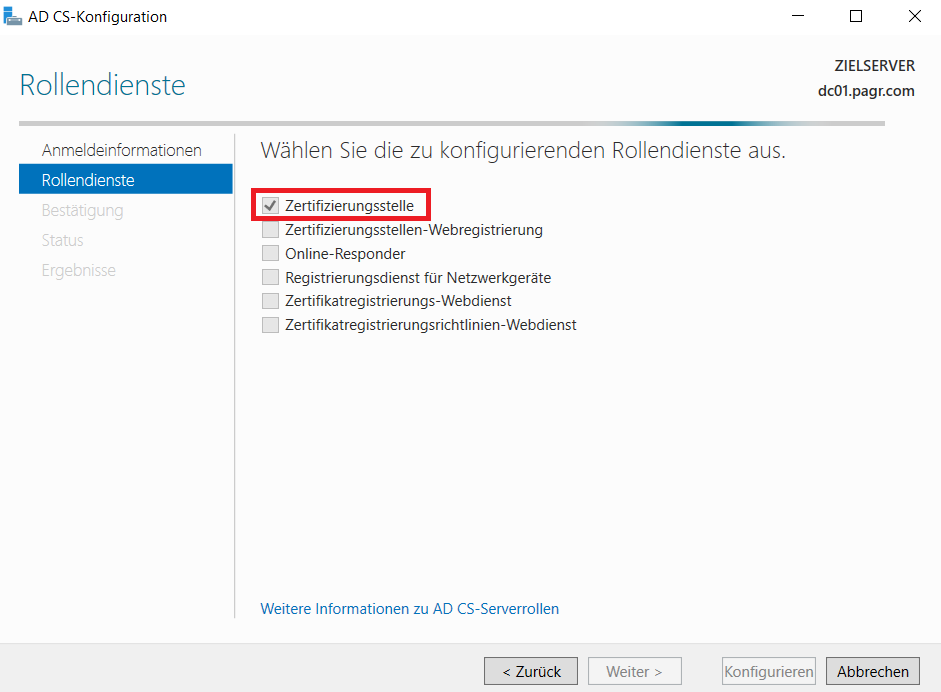

Bei Rollendienste muss die Rolle Zertifizierungsstelle gewählt werden.

Alles überprüfen und auf Installieren klicken.

Die Installation ist abgeschlossen.

Zertifizierungsstelle (CA) installieren

Nach dem Abschluss der Installation der Serverrolle muss die CA konfiguriert werden. Dafür klickt man auf den Link im Server-Manager.

Jetzt muss sichergestellt sein, dass die Rechte ausreichen, um eine CA in Betrieb zu nehmen. Der Benutzer muss Mitglied der Gruppe Organisations-Admins (Enterprise-Admins) sein.

Danach wählt man Zertifizierungsstelle.

Wie anfangs beschreiben wird eine Active Directory integrierte CA installiert. Daher muss hier Unternehmenszertifizierungsstelle gewählt werden.

Da es keine andere CA gibt, wählt man Stammzertifzierungsstelle.

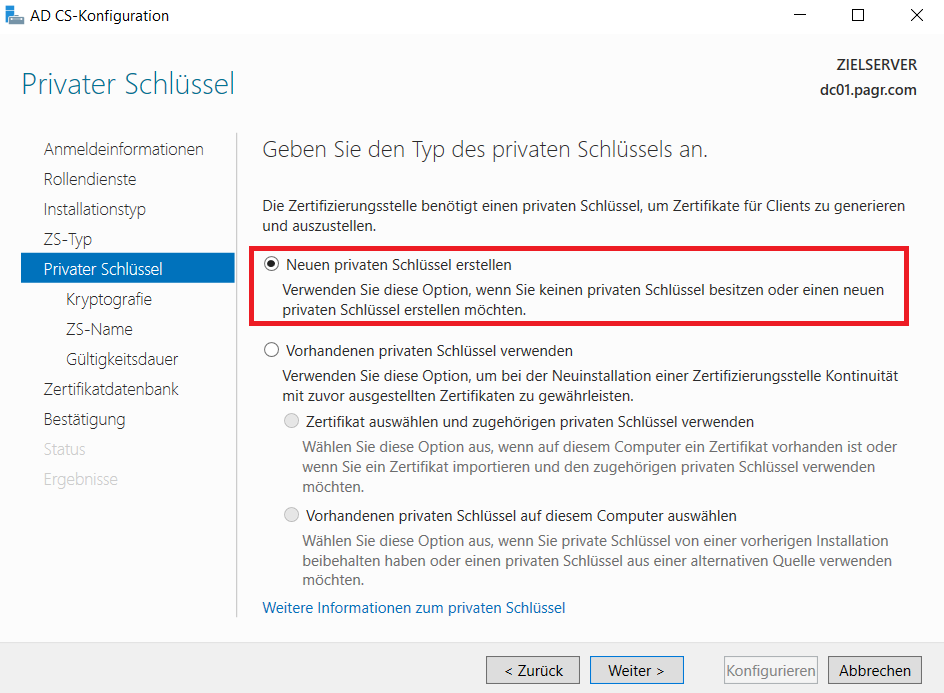

Wir benötigen für eine Root-CA einen neuen privaten Schlüssel.

SHA1 wird nicht empfohlen. SHA256 sollte ausreichen. Das wird auch vorgeschlagen.

Hier wählt man einen Namen für die CA. In meinem Fall CA-PAGR.

Die Gültigkeitsdauer kann erhöht werden. Sollte die Gültigkeit ablaufen muss das Zertifikat neu erstellt werden.

Den Speicherort der Datenbank bestätigen.

Wichtig: Bevor man auf Konfigurieren klickt sollte man sich alle Eingaben noch einmal genau durchlesen, vor allem den Hashalgorithmus und den Namen der CA.

Ein grünes Häkchen ist ein gutes Zeichen.

Fertig.

Erste Schritte

Im Server-Manger unter Tools – Zertifizierungsstelle kann man das Snap-In zur Verwaltung der CA öffnen. Oder man gibt in Ausführen certsrv.msc ein.

Und schon erscheint die neue CA. Es sind auch bereits einige Zertifikatsvorlagen vorkonfiguriert.

Öffnet man auf einem Domain-Controller der Domäne adsiedit.msc dann kann man in der Konfigurationspartition des Forest die CA unter “CN=Konfiguration,CN=Services,CN=Public Key Services,CN=Certification Authorities” finden.

Überprüfung der Client-Computer

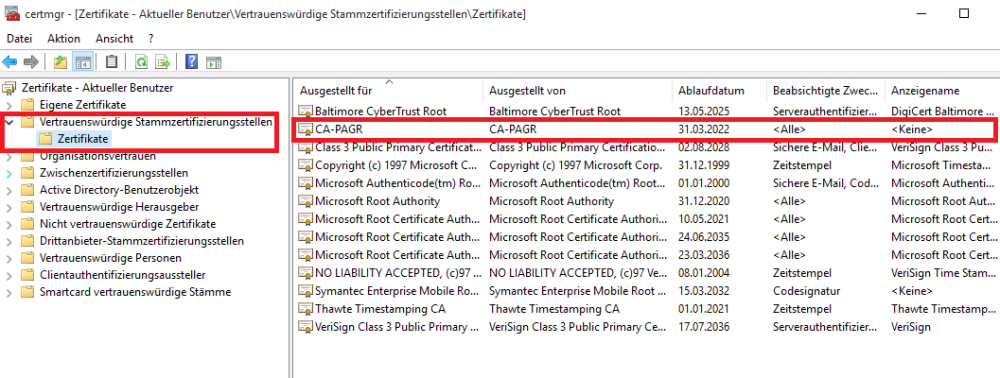

Auf den Client-Computern der Domäne sollte – spätestens nach einem Neustart – das Zertifikat der neuen CA in den Vertrauenswürdigen Stammzertifizierungsstellen auftauchen. Um das zu überprüfen gibt man am Client oder auf einem Member-Server in Ausführen certmgr.msc ein.

Unter Vertrauenswürdige Stammzertifizierungsstellen – Zertifikate befindet sich der Public Key der neu installierten CA. Das Root Zertifikat wird per GPO an alle Client-Computer verteilt.

When you install an enterprise root CA, it uses Group Policy to propagate its certificate to the Trusted Root Certification Authorities certificate store for all users and computers in the domain.

Quelle: https://msdn.microsoft.com/en-us/microsoft-r/cc776874

Damit ist sichergestellt, dass alle Active Directory Computer der CA vertrauen. Sollte nun von dieser CA ein Webserver-Zertifikat für die Intranet Homepage ausgestellt werden, so vertraut der Browser dem Webserver-Zertifikat und die Meldung, dass die Seite nicht vertrauenswürdig ist, bleibt aus.

Weiter gehts in Teil 2: Active Directory Zertifikatsdienste (Teil 2): Installation der Zertifizierungsstellen-Webregistrierung

Categories: Cyber Security, Windows Server

16 replies »