Kennwort-Richtlinien der Default Domain Policy bestimmen unter anderem die Komplexität und die minimale Länge der Kennwörter einer Active Directory Domäne. Da die vorkonfigurierten Standardeinstellungen nur sub-optimal sind entscheiden sich viele Administratoren die Richtlinie zu ändern.

Kennwort- und Kontosperrungsrichtlinien abrufen

Die Standardeinstellungen sind auf einem Domain-Controller in gpmc.msc unter Domänen – DomänenName – Default Domain Policy zu finden.

Oder in PowerShell.

Get-ADDefaultDomainPasswordPolicy

Da die Richtlinien wie eingangs erwähnt meines Erachtens nur suboptimal sind empfehle ich die Änderung der minimalen Kennwortlänge und vor allem der Kontosperrungsschwelle. Als Minimum. Bei einer Kontosperrungsschwelle von 0 sind unendlich viele Anmeldeversuche möglich. Ein leichtes Spiel für Brute-Force Angriffe wie beispielsweise mit Hydra: Brute Force Angriffe mit Hydra.

Ändern der Kennwortrichtlinien

Die Default Domain Policy auswählen und mit der rechten Maustaste Bearbeiten wählen. Danach zu Computerkonfiguration – Richtlinien – Windows-Einstellungen – Sicherheitseinstellungen – Kontorichtlinien navigieren.

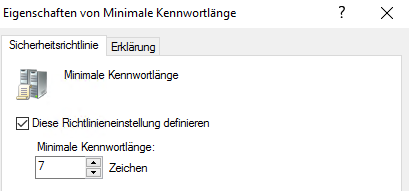

Unter Kennwortrichtlinien findet man die Einstellungen für Kennwörter.

In jeder dieser Einstellungen findet man auch eine Erklärung. Die Erklärungen sind bestens: Leser sind klar im Vorteil.

Ändern der Kontosperrungsrichtlinien

Unter Kontosperrungsrichtlinien ist unter anderem auch die Kontosperrungsschwelle zu finden. Über diese habe ich eingangs schon geraunzt. Ich empfehle diese nicht bei 0 zu belassen, sondern einen Wert zwischen 3 und 5 zu wählen.

Gibt ein Active Directory Benutzer sein Kennwort mehr als 3 mal falsch ein, so ist er für 30 Minuten gesperrt und kann sich nicht einloggen ==> Kontosperrdauer. Diese Zeit muss er aussitzen. Gibt ein Benutzer sein Kennwort 2 mal falsch ein, so muss er 30 Minuten warten bis er wieder 3 mal probieren kann ==> Zurücksetzungsdauer des Kontosperrungszählers.

Kennwort- und Kontosperrungsrichtlinien mit PowerShell ändern

Schluss mit der ganzen Klickserei. Ein One-Liner in PowerShell genügt. Hier wird die minimale Passwort-Länge auf 9 Zeichen und die maximalen Anmeldeversuche auf 3 für die Domäne pagr.inet verändert.

Set-ADDefaultDomainPasswordPolicy -Identity pagr.inet -MinPasswordLength 9 -LockoutThreshold 3

Fazit

Täglich werden Windows Server zu Active Directory Domänen-Controller hochgestuft und eine neue Domäne erstellt. Dabei verlässt man sich oft auf die Standardeinstellungen. Aus meiner Sicht keine gute Idee.

Wer sich mit einer Kennwortrichtlinie nicht begnügen möchte, der kann Fein abgestimmte Kennwortrichtlinien konfigurieren: Active Directory: Password Settings Objects (PSO).

Categories: Cyber Security, PowerShell, Windows Server

4 replies »